[資安服務] 005 滲透測試報告撰寫

飛飛 | 2023-05-11滲透測試

資安服務的一種,協助企業針對系統與網站確認是否有漏洞,並在測試之後提供一份報告。

目的

滲透測試報告的目的是總結測試過程中發現的漏洞,與提供改進建議,以幫助客戶提高網站/系統的安全性

常見大綱

- 封面和版權聲明

- 包括報告的名稱、撰寫日期、版本和撰寫者資訊。

- 客戶名稱、本次標的

- 摘要

- 簡要概述測試的目的、範圍、方法和主要發現。

- 目的和範圍

- 詳細說明本次滲透測試的目的、範圍和客戶的需求。

- 測試方法和流程

- 描述在測試過程中使用的技術、方法和工具,例如掃描工具、依據規範、檢查項目等。

- 時程表,何時開始掃描、開始檢測。

- 發現的漏洞和風險評估

- 列出測試過程中發現的所有漏洞,並根據其嚴重性、影響範圍和風險評估對其進行分類和排序。

- 每個漏洞應包括以下信息:

- 漏洞名稱和描述

- 漏洞種類

- 嚴重性評分(如 CVSS 評分系統)

- 影響的系統或元件

- 測試過程中的過程與截圖

- 潛在的風險和影響

- 修復建議和策略

- 针對每個發現的漏洞,提供具體的修復建議和策略。

- 強化的方向,如設定等。

- 結論

- 總結整個滲透測試的過程和結果,強調最重要的發現和建議。

- 附件和參考資料

- 提供相關的技術資料、截圖、日誌檔案等,以供客戶參考。

[資安服務] 004 弱點評估:安全性評估以及測試

飛飛 | 2023-03-11What 什麼是安全性評估

檢測企業中資訊系統、業務流程的品質以及是否包含漏洞,並提出降低未來被攻擊的可能性、資安風險的步驟。

Why 為何做安全性評估

- 確保資產有持續更新

- 確認是否安全性漏洞

- 確保合規性(符合法規)

- 常見法規: HIPAA、FISMA、GDPR、PCI DSS

How 如何做安全性評估

評估什麼:

- 風險評估

- 合規性評估

- 漏洞評估

- 成熟度評估

怎麼評估:

- 弱點掃描

- 滲透測試

- 紅隊演練

- 資安稽核

- 資安健診

[資安服務] 003 BAS(Breach and Attack Simulation) 入侵與攻擊突破模擬與其他資安服務比較

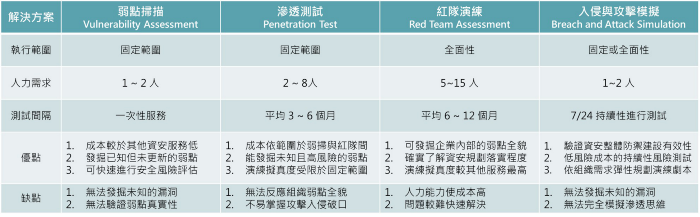

飛飛 | 2022-06-10常見的資安服務

市面上除了有「弱點掃描」、「滲透測試」、「紅隊演練」三種資安檢測服務,這些服務都是以「駭客的攻擊角度」去檢測企業的網站、系統、網路環境,並且都是以「人力為主」的服務架構,服務價錢根據企業環境程度有所不同。

BAS(Breach and Attack Simulation)

透過新種服務型態:BAS(Breach and Attack Simulation),這是一種在 2017 年開始興起的新興技術應用, BAS 為滲透與攻擊模擬的自動化與智慧化,也是作為「入侵與攻擊突破模擬」。

BAS 技術的主要優勢在於以有限的風險提供連續測試,該技術可用於警告 IT 部門和業務利益相關者,有關「安全狀況方面」的現有差距,或驗證安全基礎結構、安全規劃和防禦技術是否按預期執行。

常見資安服務比較

以上為四種資安服務的差別與優勢,而 BAS 作為資安服務的優勢如下:

- 被定義為可自動模擬駭客進行多面向攻擊的一種工具:

- 以有限的風險提供自動化、持續化、流程化與智慧化特性的工具,亦可以檢測防禦設備的有效性。

- BAS 工具讓企業人員能全天候持續性的進行入侵與攻擊模擬:

- 攻擊模擬範圍可能涵蓋各類外部威脅、橫向移動、資料外洩與漏洞利用等,可以了解資安風險,主動識別安全漏洞,取得企業內部高度敏感資產的攻擊路徑。

- 讓企業了解可能遭受攻擊的環節,採購與部署防護設備:

- 除了驗證安全基礎結構、安全規劃和防禦技術是否確實執行,也讓企業能直覺了解缺乏的項目所在,明白安全狀況方面現有的差距,透過結果來採購與部署適合的防護設備,有效減少資安層面上的重複或錯誤投資。

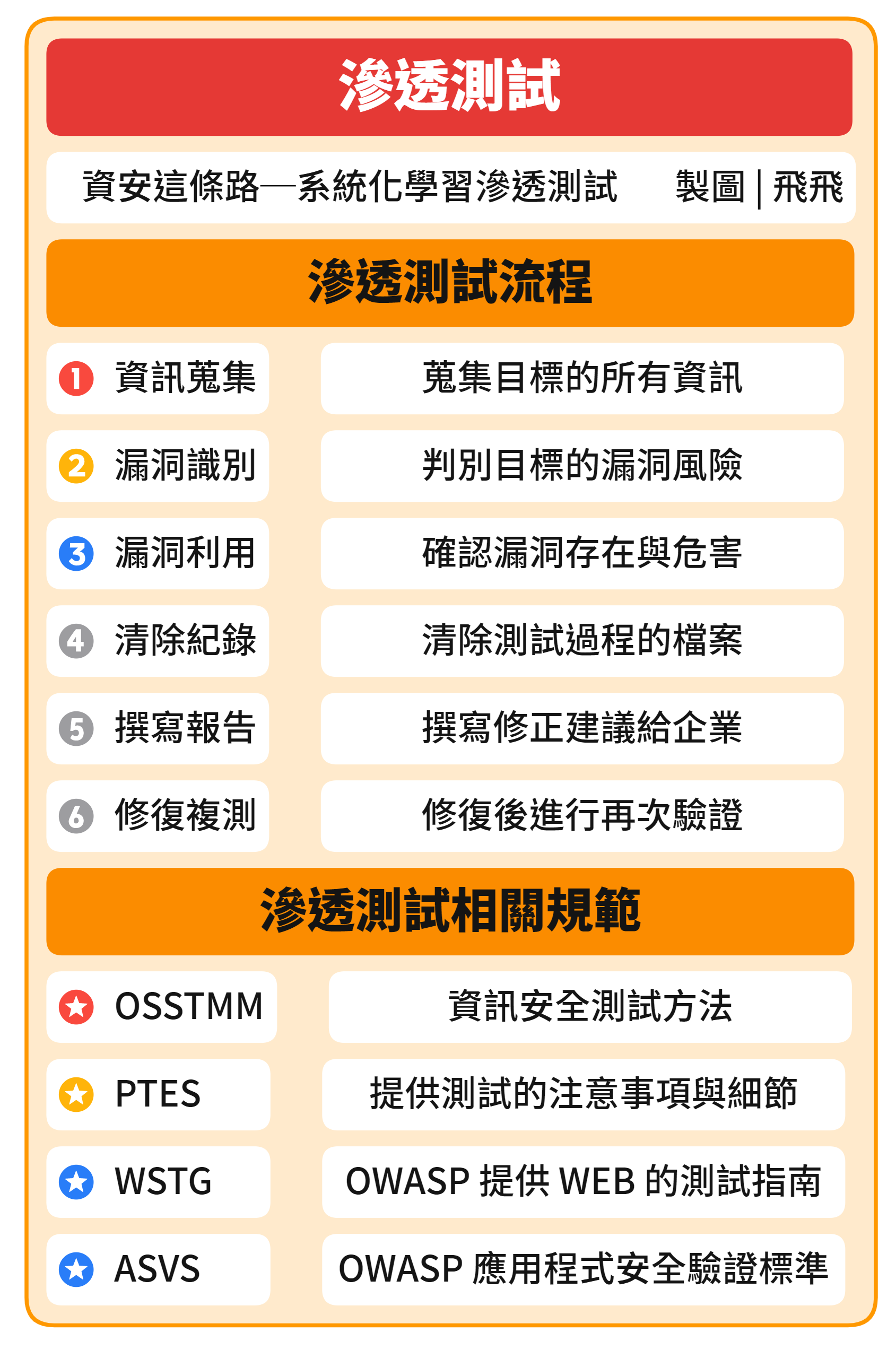

[資安服務] 002 滲透測試流程與相關規範

飛飛 | 2021-12-05

滲透測試流程

與客戶進行簽約,取得合法的測試權限後,以下為簽約與接洽需要注意:

- 企業是否了解滲透測試可能造成的危害性

- 企業是否針對目標進行備份與還原的測試

- 企業是否允許測試人員存取內部敏感資料

- 企業是否能提供測試環境供測試人員檢測

- 企業是否禁止特殊測試方法,以下不限於:

- 提權攻擊:取得一般權限,確認環境內是否檢測有提升權限的危害

- ZeroDay 攻擊:駭客已知但廠商未知未修補的弱點

- 社交工程:針對人性的弱點進行攻擊

- 物理攻擊:實體入侵

- 密碼爆破:使用密碼字典檔進行檢測

- 中間人攻擊:攔截封包,確認傳輸輸的安全性

- 企業進行滲透測試之後是否需要進行複測

開始進行正式的滲透測試,分成以下六個階段:

- 資訊蒐集

- 漏洞識別

- 漏洞利用

- 清除紀錄

- 撰寫報告

- 修復複測

資訊蒐集:蒐集目標的所有資訊

此階段為是滲透測試最重要的階段,在這個階段蒐集最多的資訊,能加速後續的漏洞識別與漏洞利用。

根據目標進行資訊蒐集,分成主動情蒐與被動情蒐:

- 被動情蒐:蒐集公開在網路中可被利用的資訊:如 WHOIS 資訊、公司資訊(聯絡人信箱、名稱)等。

- 主動情蒐:直接與目標進行存取,透過掃描工具收集資訊:如端口掃描、服務枚舉。

漏洞識別:判別目標的漏洞風險

透過資訊蒐集的階段所收集的資料,去識別目標是否存在漏洞和弱點,

除了手動測試之外,也會透過弱點掃描工具輔助,

針對系統弱點掃描 Open-VAS 與 Nessus、

針對網站安全弱點掃描 AWVS 與 OWASP ZAP 的工具。

若識別目標有存在漏洞和弱點,會在下一階段確認漏洞的風險與危害性。

漏洞利用:確認漏洞存在與危害

當識別出有漏洞和弱點,根據簽約時,所允許的檢測方式檢測弱點,

並針對找到的弱點和漏洞進行評估危害性。

針對目標系統進行分析,利用已知漏洞或自行撰寫的 POC 驗證弱點存在,

重大風險的漏洞,造成的影響可能是任意遠端執行目標系統的指令(Remote Code Execution)

或是可任意存取、修改、刪除企業內部的敏感資料。

清除紀錄:清除測試過程的檔案

若測試範圍在於「正式環境」,在檢測結束之後,

測試資料、測試帳號、上傳檔案都需要紀錄與移除,

若無法刪除的資料,須告知企業,請企業協助刪除,

因為測試資料可能會影響企業內部營運。

撰寫報告:撰寫修正建議給企業

透過報告讓客戶了解這次滲透測試發現的漏洞與危害,通常以下大點敘述:

- 聲明:此章節說明該測試有經過正式授權,測試內容為敏感資料等

- 方法:測試目的、測試方法、測試流程

- 摘要:測試結果的摘要,可能透過圖表的方式呈現

- 過程:測試的過程、如何利用、重現弱點與影響性

- 解決:該弱點有什麼解決方案

修復複測:修復後進行再次驗證

提供報告給受測企業之後,企業依據報告內容進行修復弱點。

複測:根據第一次的檢測內容,查看企業是否已經修復完畢,

複測結束後會提供,複測報告給企業。

滲透測試相關規範

- OSSTMM (Open Source Security Testing Methodology Manual)

- 開放原始碼安全測試方法指南

- 內有包含針對客戶可確認的問題

- http://www.osstmm.org/

- PTES Technical Guidelines

- 提供測試的注意事項與細節

- OWASP APSVS (OWASP Application Security Verification Standard)

- OWASP 應用程式安全驗證標準

- OWASP (Open Web Application Security Project)

- OWASP 提供 WEB 的測試指南

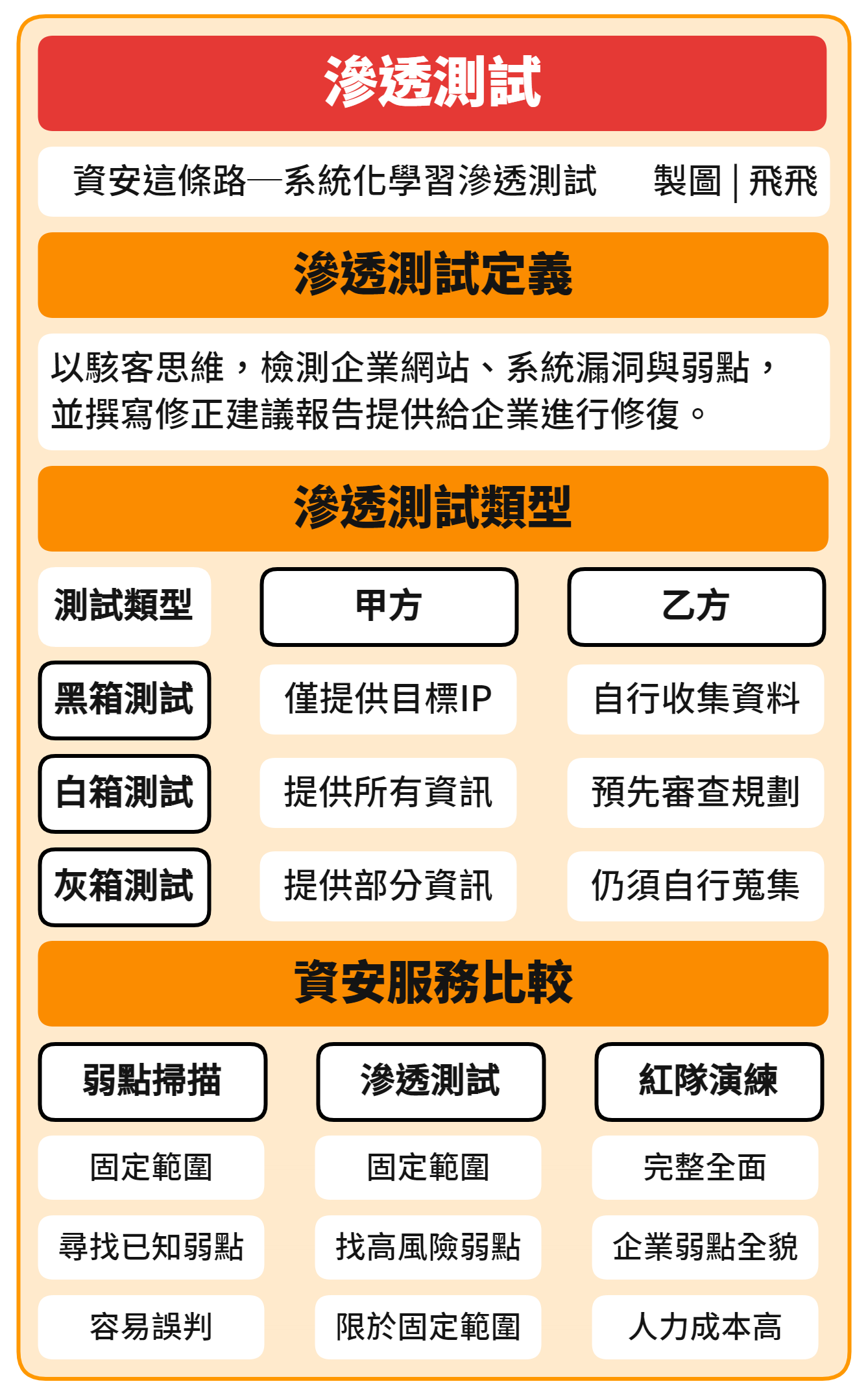

[資安服務] 001 滲透測試定義與資安服務比較

飛飛 | 2021-12-03常見資安服務分成弱點掃描、滲透測試、紅隊演練。本篇文章介紹滲透測試的測試方式定義(黑箱、白箱與灰箱)服務比較,分析每個服務差異性。

何謂滲透測試

以駭客的角度,針對企業的網路、系統、網站進行檢測弱點與漏洞,並撰寫一份滲透測試報告提供給企業,該報告內容包含測試過程結果與修復建議,企業收到此報告後,可根據報告內容進行弱點修復。

為什麼要做滲透測試

企業內部常有敏感資料(客戶資料、業務資料、財務資料等)、公司資產、企業的 Know How,這些資料若被駭客取得並且流於市面,可能造成業務財產損失重大。

因此在被惡意駭客利用弱點或漏洞攻擊之前,先委託資安公司進行滲透測試,針對公司的網路、使用系統與網站是否安全。

滲透測試目標與範圍

滲透測試的目標,針對企業所使用的:

- 應用程式(包含但不限於網站、系統、設備等軟硬體)

- 標的不管是自行開發、委外給第三方開發、或購買他人服務/設備皆算範圍

- 網路服務

- 企業內部網路/網段

受測試方主要需提供以下資訊,供測試方進行時程評估與報價:

- 測試域名/IP(須證明合法持有該域名/IP)

- 是否限制特定時間進行檢測

- 其他需求

測試目標需要與企業進行溝通與接洽,確認目標後進行簽約,保障雙方權益。

因測試行為可能會構成刑法妨害電腦使用罪等罪名,因此需要透過簽約,取得合法授權,再進行滲透測試。

滲透測試的測試類型

根據受測試方提供的資訊與接洽的結果,可根據測試目標所獲得的資訊量,分成以下三種滲透測試類型:

- 黑箱測試

- 白箱測試

- 灰箱測試

黑箱測試

- 甲方只提供目標的名稱/網址/IP

- 乙方需要自行蒐集資訊

進行黑箱測試,除了知道目標名稱和 IP 之外,受檢測方沒有提供其他資訊,以模擬惡意的攻擊者,針對性進行攻擊的狀況。因為沒有太多資訊,因此需要花費許多時間在「蒐集資訊」的時間,測試方會花費大量的時間與成本(導致報價也會提高)。

可透過設定條件減少檢測成本,以受測網站帳號密碼被竊取為出發點,受檢測方提供帳號密碼,可加入測試方檢測時間。

白箱測試

- 甲方提供目標的各種資訊(基礎建設部屬與程式碼)

- 乙方可事先針對程式碼進行審查,擬定攻擊的方式

進行白箱測試,受檢測方提供目標的內部結構、基礎設施與應用程式的程式碼、帳號密碼與目標的所有資訊。

灰箱測試

- 甲方盡最大的能力提供目標資訊

- 乙方仍需要透過自行蒐集資訊

藉由白箱與灰箱之間,測試人員取得有限的目標資訊,可能因為程式、系統委外給第三方開方,因此沒有詳細的服務手冊。

滲透測試能檢測到的弱點/漏洞

測試人員以滲透工具與檢測手法,發現目標系統/網站存在,以下但不限於的弱點/漏洞類型:

- 未經授權可存取/修改/刪除敏感資料

- 因人為設定錯誤,導致敏感資料外洩

- 已發布重大漏洞但尚未更新的服務/系統/韌體/作業系統

- 開發過程中注意的業務邏輯漏洞

資安服務的比較

常見的資安服務分成弱點掃描、滲透測試、紅隊演練。

弱點掃描

以弱點掃描軟體進行針對企業的固定範圍如企業內部網段或企業指定網站,可分成以下兩種:

- 網路弱點掃描

- 常透過商業掃描軟體 Nessus、開源軟體 Open VAS 針對企業網路內部尋找企業的服務、系統是否存在已知的漏洞,類型通常為作業系統版本、插件版本過低。

- 網站弱點掃描

- 常透過商業掃描軟體 Acunetix Web Vulnerability Scanner(AWVS)、開源軟體 OWASP ZAP 針對企業網站進行檢測,漏洞類型通常為 SSL 版本過低、TLS 版本脆弱、Cookie 未加上 Httponly 或 secure 等弱點。

常有誤判的可能性,因此要透過人工驗證確認是否有誤判。

紅隊演練

以企業整體進行演練,包含完整滲透測試、後滲透(橫向移動等),依據客戶需求可能包含社交工程、 DDoS、實體安全。

重點統整

- 滲透測試的定義

- 滲透測試的目標與範圍

- 滲透測試的類型

- 常見的資安服務比較

資安服務資安服務