[問題諮詢] 003 如何在本地架設攻防環境

飛飛 | 2023-02-24問題

希望在教學的時候學生端的設備要斷網,然後要自己架肉機來打,有什麼工具可以協助架設肉機嗎?

答案

- 在學校的教學環境中,最常見的是 VM 虛擬機器

- 第一步驟:安裝虛擬機軟體 VMplayer vs Virtulbox

- 第二步驟:安裝 Linux or 安裝 kali Linux (作為攻擊機)

- 第三步驟:安裝漏洞機器

其他回答

上圖為常見的虛擬機軟體 VirtualBox 與 VMWare Player 比較與常見滲透測試的作業系統 Kali Linux 與 Parrot OS 比較

[安裝教學] 004 在 Windows 10 安裝虛擬機軟體 VMWare Player

飛飛 | 2023-02-24使用的虛擬機軟體-VMWare Player

-

進入安裝網址,點選【GO TO DOWNLOADS】。

-

確認作業系統,筆者是 Windows 10,因此安裝 Windows 版本,點選【DOWNLOADS NOW】。

-

選取要儲存的位置與檔案名稱。

-

下載完畢後,雙擊檔案後,進行安裝的流程。

-

開始進行安裝,點選【Next】。

-

使用者授權確認,確認 License 後,勾選【I accept the terms in the License Agreement】再點選【Next】。

-

客製化的設定,點選【Change..】可選擇安裝路徑,範例為預設路徑,勾選【Enhanced Keyboard Driver】再點選【Next】。(這裡會需要要求重新開機,該功能可讓執行虛擬機時,使用鍵盤有更好的使用者體驗)

-

使用者體驗相關設定,預設勾選【Check for product update on startup】(確認是否有最新版本)與【Join the VMware Customer Experience Improvement Program】(VMware 的使用者體驗提升計畫)再點選【Next】。

-

設定捷徑,預設勾選【Desktop】與【Start Menu Programs Folder】再點選【Next】。

-

確認安裝,點選【Install】。

-

開始進行安裝,等待過程。

-

成功安裝,點選【Finish】。

-

需要進行重新開機,點選【Yes】。

[問題諮詢] 002 資安方向諮詢是否需要先考研究所與待遇

飛飛 | 2023-02-21問題1:是否先出社會或讀研究所

想請問一下走資安的話應該要先考研比較好還是先出社會再考研比較好,我在網路上沒有找到其他人的經驗分享所以才想說來問一下您。

不過倒是有在國外的論壇上找到其他人的分享,在國外大家似乎都是偏向先出社會有了經驗再決定要不要回去讀碩,畢竟是國外所以想說問一下您可能會獲得不同角度的看法。

答覆1

我是先出社會再回去讀碩班,大四的時候有推甄,先註冊後休學保留學籍兩年。

你傳送了資安的話比較看能力給薪水,

以我的觀點是,我出社會的經驗,讓我知道目前資安公司(乙方)他們面臨到哪些問題,需要哪些能力。

而我在回來碩班可以加強相關知識,有更明確的學習方向。

問題2:讀研究所的薪水差距

有碩跟沒碩在薪水上會有明顯的差距嗎

答覆2

資安的話比較看能力給薪水,除非是那種公家機關 or 大公司才看學士 或 碩士。

[問題諮詢] 001 高三文組諮詢轉資安方向

飛飛 | 2023-02-21問題

學姊你好,我是高三的學生,未來想要往資安發展,有看到您的文章。但我是純文組出身,學測前才想轉跑道,但來不及報考自然科,所以想跟學姊請教個問題:

目前能填跟資訊相關科系的有政大資管、交大資財財金組、成大資管、逢甲資工,加上我未來想轉台大資工系,不知道學姐有什麼看法。

答覆

- 拼轉學考

- 如果下定決心轉學考,那說實話哪個學校都沒差別,要補習就建議在台北補習,資源比較強,可以選政大。

- 缺點:政大資安目前剛開始,師資不全

- 台大資工轉學考不好考,要有心理準備,轉學考是孤獨的。

- 課程資源與師資

- 交大資源比較強一些,要去選資工系的課程(拼轉系),強化資工底層的課程。

- 優點:資源多,可以去清大、中央上課

- 社群資源

- 如果希望有人陪伴,逢甲大學黑客社的人多,可以一起研究資安。

- 缺點:學費貴

其他參考資料

交大轉系的心得文章:

[網站漏洞] 005 商業邏輯漏洞 Business Logic Vulnerabilities

飛飛 | 2023-02-17前言

商業邏輯漏洞主要由「開發者」在撰寫程式碼的時候,不太熟悉安全的程式碼開發原則,因此寫出 Bug 而該 Bug 引起重大影響,如個資外洩、商業邏輯任意修改。

何謂商業邏輯

首先我們可以看以下的流程

- 使用者看到商品列表

- 使用者看到喜歡的商品,後點選「加入購物車」的按鈕

- 系統將商品加入到購物車

- 使用者點選結帳

- 系統結算應該結帳的金額

其中加入購物車跟結帳都是需要系統後端撰寫程式碼去實作「邏輯」的部分,但如果這些內容沒有撰寫好,可能就會有邏輯缺陷。

為什麼會有商業邏輯漏洞

主要有幾個原因

- 無條件信任使用者輸入的內容

- 過濾使用者輸入,但是沒有過濾完全,導致被繞過

商業邏輯漏洞影響

- 任意修改系統邏輯

- 影響到使用系統的使用者,如個資外洩

商業邏輯漏洞範例

- 前端進行過濾,但後端沒有過濾,導致只需要攔截封包,修改封包內容就可以被繞過。

- 訂購商品沒有限制為正整數,被駭客修改成 負數或是 0 可能會造成金額上的算數問題。

Hackerone 真實案例

- Business logic Failure - Browser cache management and logout vulnerability. (2014-04-18)

- 2FA Session not expires after the password reset (2019-01-27)

- Payment method token being sent to 3rd party analytics service (2019-07-08)

- Grammarly Previously created sessions continue being valid after MFA activation (2019-08-05)

- Business Logic Flaw - A non premium user can change/update retailers to get cashback on all the retailers associated with Curve (2019-08-13)

- An attacker can buy marketplace articles for lower prices as it allows for negative quantity values leading to business loss (2020-01-10)

- 2FA bypass by sending blank code (2020-06-13)

- Availing Zomato gold by using a random third-party

wallet_id(2020-07-23) - Imgur Bypass subscription (2020-11-07)

- Get information about the users emails without authentication (2021-01-28)

- Twitter Bypass t.co link shortener in Twitter direct messages (2021-04-04)

如何防禦商業邏輯漏洞

- 完全不要信任使用者的輸入

- 程式碼邏輯應該要撰寫清晰

CWE

- CW-840 Business Logic Errors

[工控安全] 001 ICS 工業控制系統與普渡模型

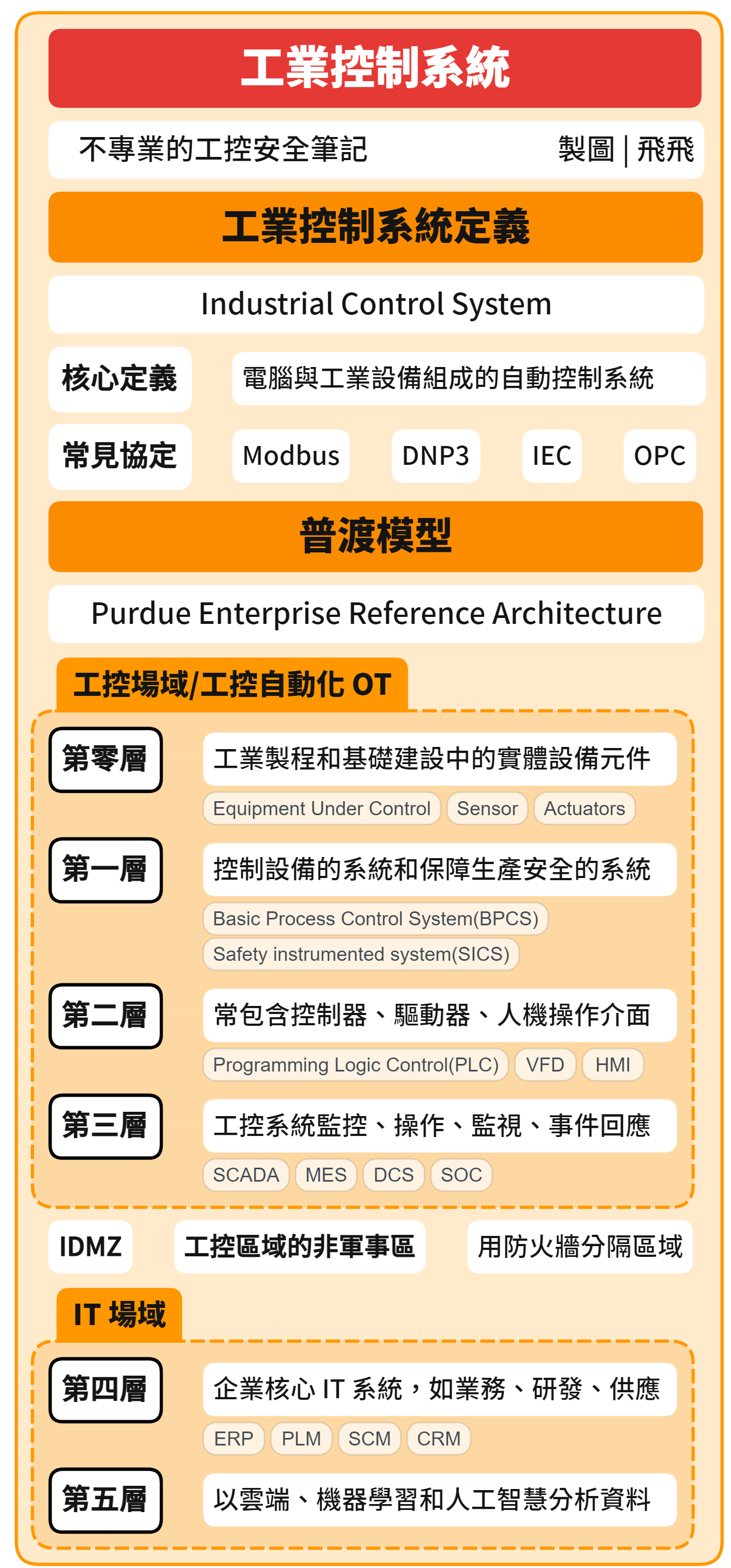

飛飛 | 2022-07-23

工業控制系統

Industrial Control System 簡稱 ICS = 電腦與工業設備組成的自動控制系統,包含感應器(Sensor)、執行器(Actuators)、輸入端與輸出端組成。並且透過通訊協定,IT 場域可能常聽到 HTTP 或 TCP,而 OT 場域分成有開源與設備廠商閉源開發的通訊協定。

普渡模型

Purdue Enterprise Reference Architecture 簡稱 PERA = OT 與 IT 整合的參考模型,但實際上台灣有很多中小型企業的工控場域的連 IT 化都還不成熟。

該模型描述工控場域每一個設備之間的關係,共有六個區塊

- 第五層 企業智慧層

- 第四層 企業營運層

- 第三層 廣域現場製造和操作控制層

- 第二層 區域現場製造和操作控制層

- 第一層 控制層

- 第零層 受控設備層

其中第五層與第四層是 IT 場域,第三層到第零層是 OT 場域,以第零層開始講解:

第零層 受控設備層

- Equipment Under Control 簡稱 EUC

- 該層擺放許多工業製造流程中所使用的設備與元件。

- 生產設備、驅動器等,根據工廠的性質而使用的原料可能有塑膠、化學等原料。

- 過去以人力將原料放置設備內,工業轉型後可能採用機械手臂、機器人,並由第一層進行操控。

第一層 控制層

- 保護受控設備的系統,如 BPCS 和 SIS

- 基本製程控制系統(Basic Process Control System 簡稱 BPCS)

- 控制受控設備的系統,人員可操作該系統,確認原料的數量。

- 紀錄生產數值,可以產生受控設備的生產報告,進行確認。

- 可能包含警報記錄,如原料異常或設備異常等紀錄。

- 安全儀表系統(Safety instrumented system 簡稱 SIS)

- 保障生產安全,如偵測到氣壓太高可能關閉氣體閘。

第二層 區域現場製造和操作控制層

- 監控基礎建設的設施,查看執行與事件偵測和回應得控制器、監控器或操作介面。

- 可程式化邏輯控制器(Programming Logic Control 簡稱 PLC)

- 變頻驅動器(Variable-frequency Drive 簡稱 VFD)

- 人機操作介面(Human Machine Interface 簡稱 HMI)

第三層 廣域現場製造和操作控制層

- 監控整個工控場域

- 監控和資料蒐集系統(Supervisory Control And Data Acquisition 簡稱 SCADA)

- 分散式控制系統(distributed control system 簡稱 DCS)

第四層 企業營運層

- 企業核心 IT 系統

- 企業資源規劃系統(Enterprise Resource Planning 簡稱 ERP)

- 產品生命週期管理系統(Product Lifecycle Management 簡稱PLM)

- 供應鏈管理系統(Supply Chain Management 簡稱 SCM)

- 客戶關係管理系統(Customer Relation Management 簡稱 CRM)

第五層 企業智慧層

- 現代趨勢構建雲端環境,並透過大數據分析,採用機器學習和人工智慧分析製成資料,進而使生產效能提高。

特殊區域 IDMZ

工控區域的非軍事區(Industrial Demilitarized zone, IDMZ)

DMZ 是在 IT 場域中,透過防火牆區隔一個網段,讓使用者可以存取企業的公開資訊,因為網段的設定無法存取企業內部敏感資訊。

而 IDMZ 則是於 IT 與 OT 之間,區隔一個 DMZ 區,讓 OT 與 IT 並非可直接互相存取,提升安全性。

重點回顧

- 何謂工業控制系統

- 普渡模型

- IDMZ

[ATT&CK®] 3 分析攻擊手法制定紅隊演練流程

飛飛 | 2022-07-01紅隊演練訓練環境

建立靶機環境與知識庫

透過上一篇文章,分析三十六個 Techniques 為範例,分析攻擊手法後作為紅隊演練的訓練,可以制定一套學習 Windows 的流程與進度表:

第零步:了解 Windows 歷史與文件

- Windows 版本與Windows 伺服器版本

- 各版本的差異與功能不同

- 已知弱點(如 CVE)也需要注意版本

第一步:了解基本指令的操作

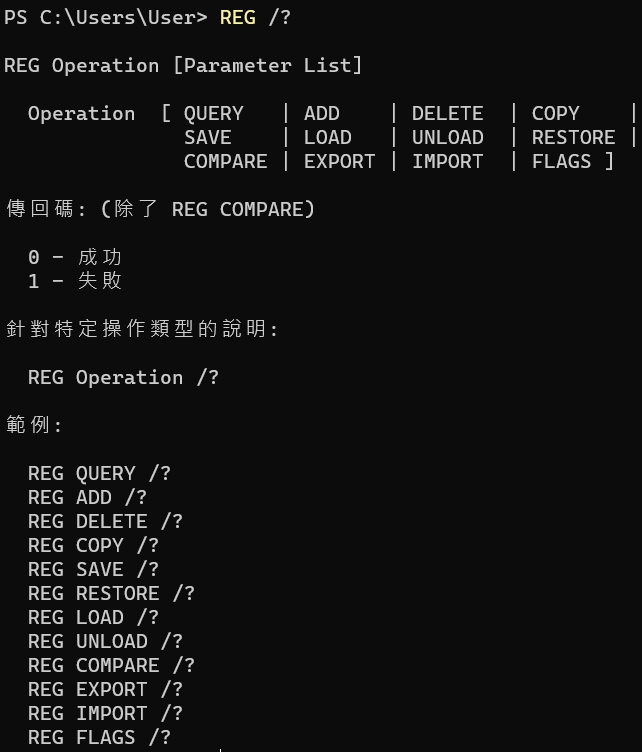

分析 ATT&CK® 針對 Windows 相關的 Techniques,可以發現 APT 組織皆以 Cmd 或是 Powershell 作為攻擊媒介,因此可以針對兩種指令進行訓練。

可以針對 ATT&CK® 所使用的指令,進行學習,作為補充指令。

cmd 命令提示字元,可參考 初學者之卷 所撰寫的教學。

Powershell:可參考微軟官方文件。

Get-Help Command-Name:取得幫助內容。Get-Command了解目前主機安裝多少 cmdlet。Invoke-WebRequest:送出請求,取得網頁內容。- 嘗試了解 APT 組織所使用的 PowerShell 指令

第二步:了解 Windows File System

- Logical drives:硬碟 C 槽

- 預設資料夾(PerfLogs、Program Files and Program Files (x86)、Users)

- 預設檔案(作業系統的程式碼)

了解這些預設資料夾的功能與預設檔案的功能。

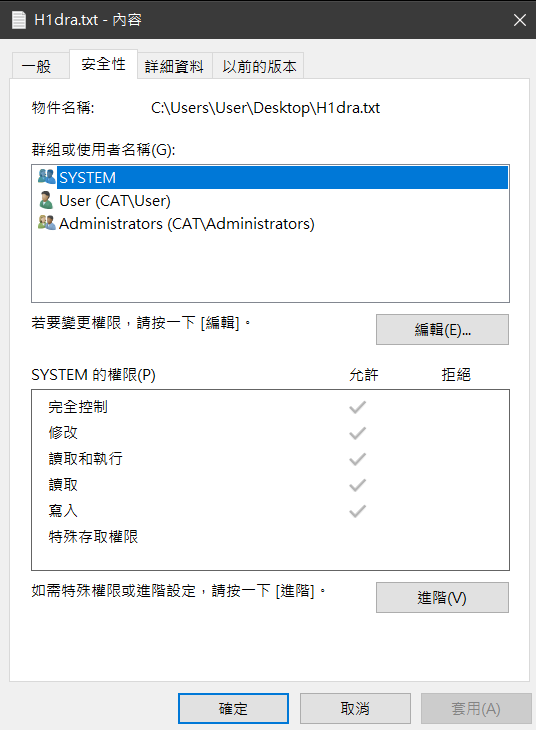

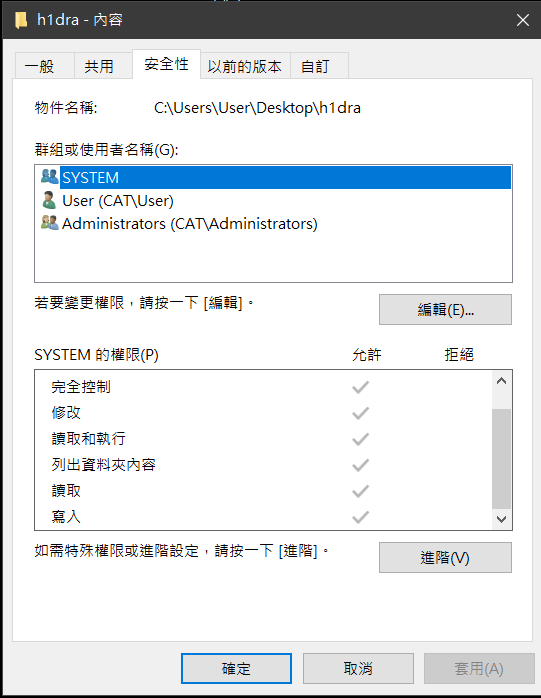

第三步:Windows 權限檔案

權限主體分成 Users 跟 Group ,而可以設定的權限可以分成以下七個:

- Full control:允許使用者、群組設定資料夾與其他人的所有權限(修改、讀取、寫入、執行)。

- Modify:允許使用者和群組修改、讀取、寫入和執行檔案。

- Read & execute:允許使用者和群組讀取和執行檔案。

- List folders content:允許使用者和群組列出資料夾內容,含子資料夾。

- Read:僅允許使用者和群組讀取檔案。

- Write:允許使用者和群組寫入指定資料夾。

- Special permissions:特殊存取權限。

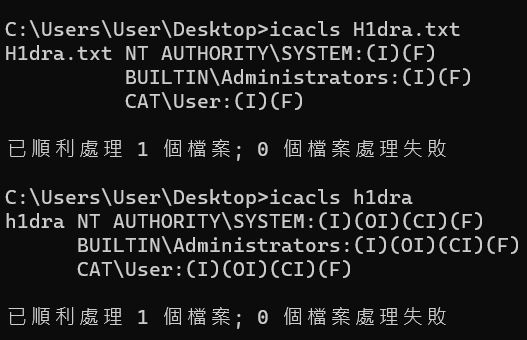

使用 icacls 檢查檔案權限和資料夾權限:

- I:從父容器繼承的權限

- F:完全控制

- M:修改權限

- OI:對象繼承

- IO:僅繼承

- CI:容器繼承

- RX:讀取並執行

- AD:追加子資料夾

- WD:寫入資料

第四步:Windows 身分驗證

驗證身分該使用者的合法性。

- 身分驗證帳戶:本機使用者帳戶和系統管理員帳戶。

登入概念

- 認證:確認身分過程,認證 = 憑證 + 驗證

- 授權:該使用者可以做什麼操作與可以存取什麼資源。

- 憑證:身分證明:系統使用者帳號和密碼

驗證階段透過 Local Security Authority(本機安全性驗證),管理本機安全性原則,進行驗證。

- 了解 Windows 驗證的原理與流程

- Windows 內建帳號與群組的關係

net指令的相關應用- Windows 密碼與雜湊(NTLM)

第五步:Windows 內建功能

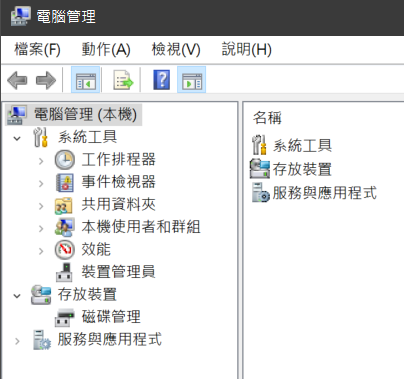

一、Computer Management:電腦管理

- 工作排程器:可以指定特定條件自動執行定義與操作。

- 事件檢視器:查看 windows Log 相關事件(成功、失敗登入事件與系統錯誤),可以將 Log 轉發到 SIEM 中確認惡意動作。

- 共用資料夾:在網路上共享可以被多個使用者存取的目錄或資料夾。

- 本機使用者和群組:可以新增使用者,可以管理群組。

- 效能:監視設備的 CPU 使用率、記憶體使用率。

- 裝置管理器:硬體管理,網路介面卡、滑鼠、韌體。

- 磁碟管理:可以縮小、擴展、新增分區並格式化。

- 服務和應用程式:可以檢查系統上正在執行的服務,啟動、停止、重新啟動。

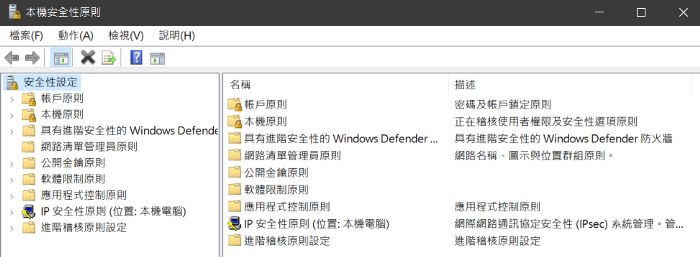

二、Local Security Policy:本機安全性原則

三、Disk Cleanup

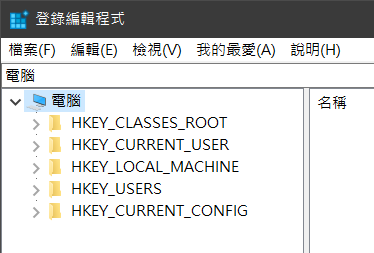

四、Registry Editor

Win + R + RegEdit

五、Registry Editor (Regedit)

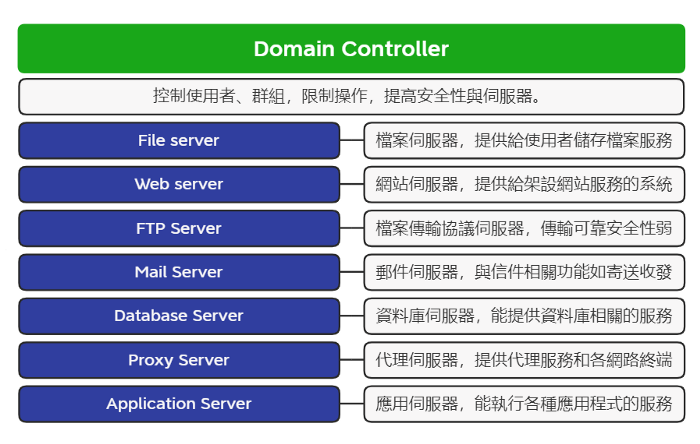

第六步:Windows Server

了解 Windows Server 的伺服器可衍生出多種功能。

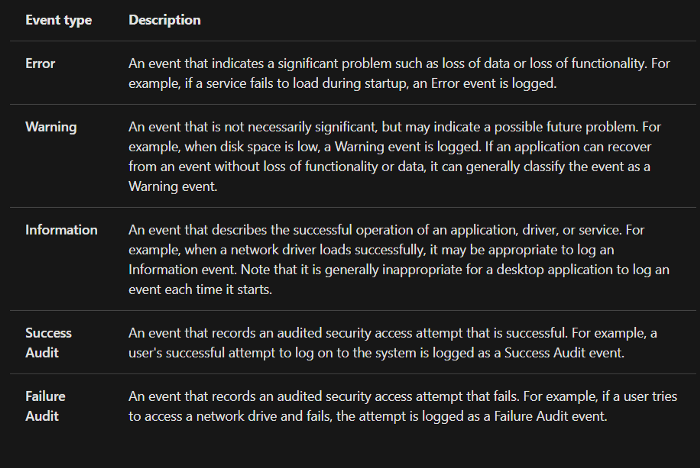

第七步:Windows Log

Windows 預設路徑 C:\Windows\System32\winevt\Logs 。

三種查看 Windows 事件的工具

- Event Viewer

- Wevtutil.exe

- Get-WinEvent

五種 Windows 紀錄的事件

- 關閉 Windows IIS HTTP Logging 的手法

C:\Windows\System32\inetsrv\appcmd.exe set config “website_name” /section:httplogging /dontLog:true

第八步:Active Directory

了解 Active Directory 與 Azure Active Directory 的差別,以及驗證方式的不同。

Active Directory

- NTLM

- LDAP / LDAPS

- KERBEROS

Azure Active Directory

- SAML(安全性聲明標記語言)

- OAUTH 2.0

- OpenID連接

第九步:惡意腳本撰寫

分析 APT 組織所撰寫的惡意腳本內容,並學習該程式語言以及了解惡意腳本執行方式與內容。

- PowerShell

- VBScript

- JavaScript

以上為透過分析 Techniques 初步制定紅隊演練的學習流程,可以再繼續透過分析 Technique 了解更多攻擊手法,將紅隊演練的知識樹擴展。

參考網址

- https://github.com/redcanaryco/atomic-red-team/

- https://blog.malwarebytes.com/threat-analysis/2020/02/fraudsters-cloak-credit-card-skimmer-with-fake-content-delivery-network-ngrok-server/

Terms of use

- MITRE ATT&CK® and ATT&CK® are registered trademarks of The MITRE Corporation.

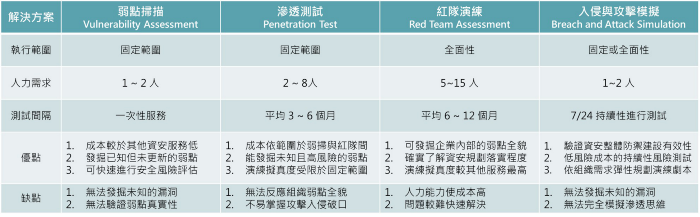

[資安服務] 003 BAS(Breach and Attack Simulation) 入侵與攻擊突破模擬與其他資安服務比較

飛飛 | 2022-06-10常見的資安服務

市面上除了有「弱點掃描」、「滲透測試」、「紅隊演練」三種資安檢測服務,這些服務都是以「駭客的攻擊角度」去檢測企業的網站、系統、網路環境,並且都是以「人力為主」的服務架構,服務價錢根據企業環境程度有所不同。

BAS(Breach and Attack Simulation)

透過新種服務型態:BAS(Breach and Attack Simulation),這是一種在 2017 年開始興起的新興技術應用, BAS 為滲透與攻擊模擬的自動化與智慧化,也是作為「入侵與攻擊突破模擬」。

BAS 技術的主要優勢在於以有限的風險提供連續測試,該技術可用於警告 IT 部門和業務利益相關者,有關「安全狀況方面」的現有差距,或驗證安全基礎結構、安全規劃和防禦技術是否按預期執行。

常見資安服務比較

以上為四種資安服務的差別與優勢,而 BAS 作為資安服務的優勢如下:

- 被定義為可自動模擬駭客進行多面向攻擊的一種工具:

- 以有限的風險提供自動化、持續化、流程化與智慧化特性的工具,亦可以檢測防禦設備的有效性。

- BAS 工具讓企業人員能全天候持續性的進行入侵與攻擊模擬:

- 攻擊模擬範圍可能涵蓋各類外部威脅、橫向移動、資料外洩與漏洞利用等,可以了解資安風險,主動識別安全漏洞,取得企業內部高度敏感資產的攻擊路徑。

- 讓企業了解可能遭受攻擊的環節,採購與部署防護設備:

- 除了驗證安全基礎結構、安全規劃和防禦技術是否確實執行,也讓企業能直覺了解缺乏的項目所在,明白安全狀況方面現有的差距,透過結果來採購與部署適合的防護設備,有效減少資安層面上的重複或錯誤投資。

[新手入門] 001 Web Security 領航之路-資安入門手冊

飛飛 | 2022-05-13 這是一篇以 Web 網站安全為主的資安入門文章,作為資安新手學習的系統化路徑指南,可用於資安自學或資安相關社團入門社課的安排順序。

這是一篇以 Web 網站安全為主的資安入門文章,作為資安新手學習的系統化路徑指南,可用於資安自學或資安相關社團入門社課的安排順序。

[資安工具] 001 proxychains4

飛飛 | 2022-04-30Kali 內建工具 proxychains4 ,可以在連線時,透過 proxy 再連到指定的伺服器。