[ATT&CK®] 1 ATT&CK® 基本介紹

飛飛 | 2022-04-11帶你深入淺出 ATT&CK® 資安攻擊情資分享資料庫,是紅隊與藍隊之間溝通的橋樑。

文章摘要

ATT&CK® 是一個紀錄資安攻擊與情資分享的資料庫,也是紅隊與藍隊之間溝通的橋樑,市面上許多端點防禦軟體都使用 ATT&CK® 作為防護的標準。

本系列文章主要以「紅隊」的角度下去使用 ATT&CK®,到底紅隊可以怎麼使用 ATT&CK®,透過系列文章探究筆者的觀點,進入紅隊使用方式之前,先介紹 ATT&CK® 的成立目的與相關應用。

版本資訊

ATT&CK® 順應攻擊者的變化,每兩年更新一次 ATT&CK® 內容與定期更新網站,以下紀錄本篇文章所參考 ATT&CK® 的版本資訊:

本文章適用版本

- ATT&CK® v8.2 (2021.1.27)

- ATT&CK® Website Version 3.1.1 (2021.03.23)

ATT&CK® v7 與 v8 版本的差異:

- 合併 PRE-ATT&CK® 併入 Enterprise ATT&CK®

- 針對 Techniques 優化成 Sub Techniques

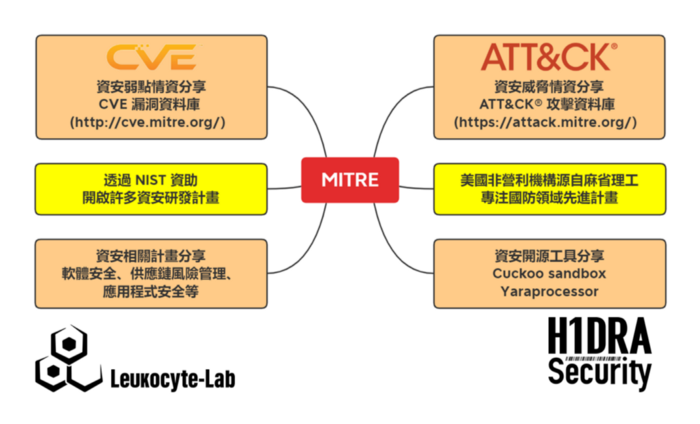

MITRE 組織

ATT&CK® 是 MITRE 創立,這個來自美國非營利研究機構源自於麻省理工,專注國防領域先進計畫,並透過 NIST 資助開啟許多資安研發計畫,除了 ATT&CK® 這一個專案之外,還有其他哪一些著名的資安專案,可以大略分成四個主題:

- 資安弱點情資分享:CVE 漏洞資料庫 (http://cve.mitre.org/)

- 資安威脅情資分享:ATT&CK® 攻擊資料庫 (https://attack.mitre.org/)

- 資安開源工具分享:Cuckoo、Yaraprocessor

- 資安相關計畫分享:軟體安全、供應鏈風險管理、應用程式安全等

為何 MITRE 創立 ATT&CK®

初始原因

從 MITRE 的2018 年的文章中有提到原本 ATT&CK® 是為了支援 MITRE 的 FMX(Fort Meade eXperiment) 專案,FMX 專案被稱呼為「紅隊行動」,主要模擬企業網段與一般企業會執行的機器,紅隊進入 FMX 網絡中並模擬已知威脅,滲透到內網後的行為,藍隊則偵測紅隊行為並提出防禦方案,FMX 進行端點偵測與分析行為,ATT&CK® 的存在則是為了記錄惡意攻擊者的行為,並表示主要有四個原因促成了 ATT&CK® 這個專案。

- FMX(Fort Meade eXperiment):

模擬企業網段與執行機器,紅隊進行內網滲透,藍隊進行偵測分析。

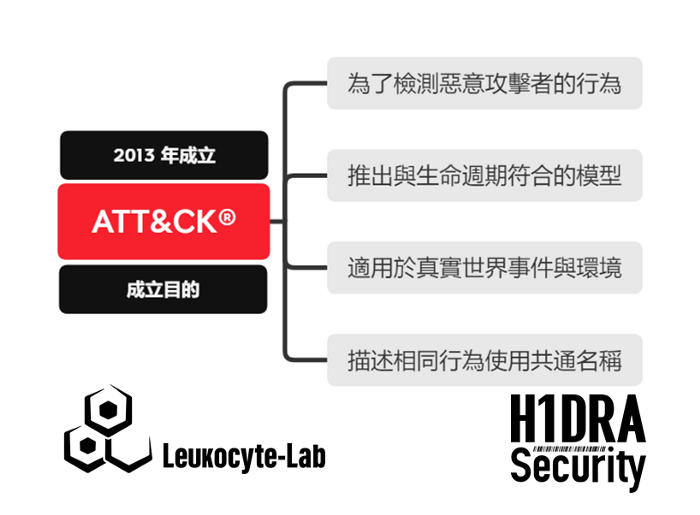

ATT&CK® 成立目的

ATT&CK® 成立目的

創立於 2013 年的 ATT&CK® 除了在 FMX 專案中為記錄惡意攻擊者的行為,也歸納出建立 ATT&CK® 框架的四個主要原因:

- 檢測惡意攻擊者的行為:

針對攻擊者戰術與技術進行研究,開發分析方法檢測攻擊者的行為。 - 不合適的生命週期模型:

許多針對攻擊者的生命週期模型,都與網際攻擊狙殺鍊(Cyber Kill Chain)相似,無法將攻擊者的行為與防禦建立關聯。 - 可應用於真實世界的環境:

基於觀察真實世界的攻擊事件,以表示會實際在真實世界發生的事件。 - 使用通用的分類法溝通:

能在不同攻擊者使用到相同手法時,能對應到相同的術語。

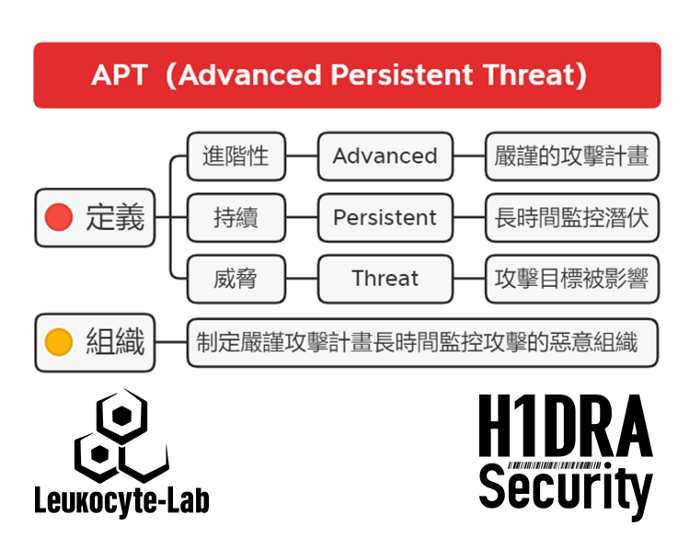

何謂惡意攻擊者 - APT Group

許多國家培養「國家駭客」或稱呼為「網軍」進行惡意攻擊,以竊取國家、軍事、政治、商業機密,除了國家駭客外,也有以「營利」為目的駭客集團,勒索特定企業,獲得高額贖金。

這些駭客通常以「特定攻擊目標」、「長期」、「目的性」進行攻擊,也就是所謂的進階持續性威脅(Advanced Persistent Threat,簡稱 APT)。

進階持續性威脅(Advanced Persistent Threat,簡稱 APT)

- 進階:根據攻擊目標,規劃嚴謹的攻擊計畫與攻擊手法。

- 持續性:要獲得重大利益,需要長時間的監控與潛伏。

- 威脅:透過攻擊的受害目標,被竊取敏感資料,受到影響。

執行 APT 攻擊的集團或組織,又被稱為 APT Group 。

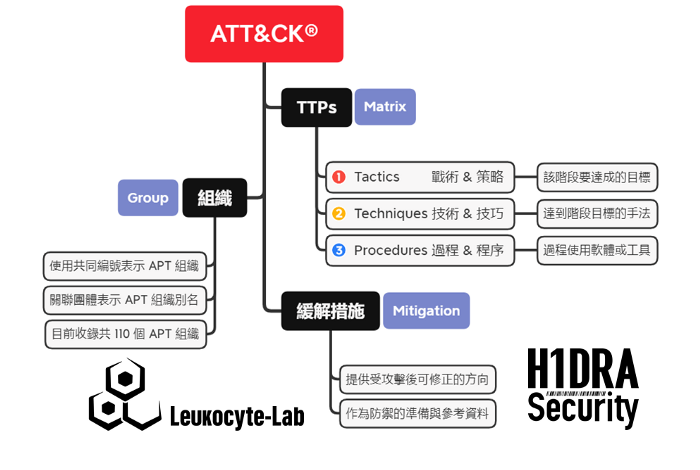

何謂 ATT&CK®

全稱 Adversarial Tactics, Techniques, and Common Knowledge,

從名字了解 ATT&CK® 是一個收集惡意攻擊者的策略、技巧與通用的資料庫。

ATT&CK® 與 APT Group 的關係,「惡意攻擊者」意指各國的網軍,也就是 APT Group,收集這些攻擊者的欲達成的目標與攻擊手法,最後整理這些手法,以編列編號的方式做成資料庫,讓參考 ATT&CK® 的人可以很快速透過編號對應到攻擊行為與手法。

- 惡意攻擊者:各國的網軍、 APT Group,進行惡意攻擊的集團。

- 策略與技巧:預期達成目標與手法,與紀錄攻擊的平台、軟體與工具。

- 通用資料庫:透過編號讓研究人員與業務人員快速對應到相同行為。

ATT&CK®

以「攻擊者的角度」描述攻擊者用到的手法、軟體與工具

TTPs

APT 組織透過一段攻擊流程,取得最終利益,其中攻擊手法可以分解成 TTPs,其中 TTPs 分別為:

- T,Tactics:攻擊者預期達成的目標→該階段的目標,定義戰術與策略

- T,Techniques:達成階段目標所執行的手法→策略中的技巧與技術

- P,Procedures:攻擊者所使用或開發的軟體與工具→技術實現的過程

TTPs 的階層為:Tactics > Techniques > Procedures:

一個 Tactics 階段目標中有多個 Techniques 可達到目標的手法,

一個 Techniques 執行手法有多個使用的 Procedures 軟體或工具。

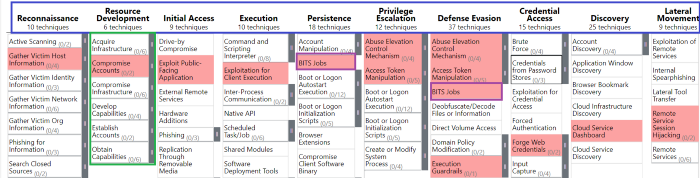

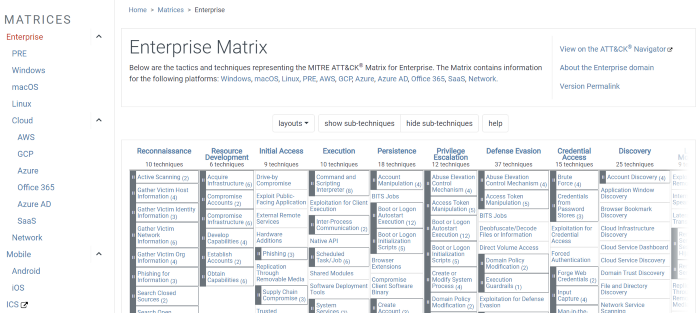

以數學的角度,可以把 Tactics 與 Techniques 組成一個矩陣,來對照所有的階段目標與執行手法,如下圖顯示:

- 藍框圈起來為 Tactics,代表攻擊者預期達成的目標。

- 綠框圈起來為「Resource Development」可達到該目標的 Techniques

- 紫框圈起來發現相同的 Techniques 也會對應到多個 Tactics,

因此取決於 該手法是為了達成什麼目的 。

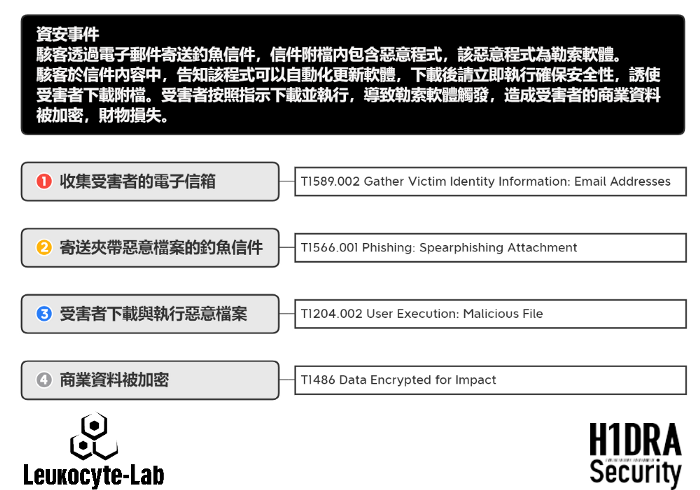

以資安事件解析 TTPs

以一個資安事件作為範例:

駭客透過電子郵件寄送釣魚信件,信件附檔內包含惡意程式,該惡意程式為勒索軟體。

駭客於信件內容中,告知該程式可以自動化更新軟體,下載後請立即執行確保安全性,誘使受害者下載附檔。

受害者按照指示下載並執行,導致勒索軟體觸發,造成受害者的商業資料被加密,財物損失。

可以解析成以下四個階段:

- 收集受害者的電子信箱

- 寄送夾帶惡意檔案的釣魚信件

- 受害者下載與執行惡意檔案

- 商業資料被加密

加以分析這個資安事情並與 ATT&CK® 官方網站中的內容進行對應,了解所謂的 TTPs:

1. 搜尋受害者的電子信箱

- T:預期達成目標:收集

→ 對應:TA0043 Reconnaissance

這個戰術中所列出的手法,都是惡意攻擊者嘗試收集未來行動可用到的資訊如基礎建設的資訊或目標企業的員工資訊,這些可以幫助攻擊者攻擊生命週期的其他階層,如透過收集來的資訊計畫或執行「初始訪問」等。 - T:駭客使用手法:收集被害者的電子郵件地址

→ 對應:T1589.002 Gather Victim Identity Information: Email Addresses

這個手法是關於進行攻擊受害者之前,攻擊者會先收集電子郵件地址,可能透過社交媒體或是受害人自己公開的網站,以利下一步的攻擊。 - P:駭客使用工具:Google Hacking、社交媒體或 OSINT

→ 對應:未收錄在 Software

2. 寄送夾帶惡意檔案的釣魚信件

- T:預期達成目標:取得進入受害者網路的初始立足點

→ 對應:TA0001 Initial Access

這個戰術列出關於攻擊者如何進入受害者網路初始立足點的手法,攻擊者可透過 VPN、網路釣魚、硬體、USB 裝置、預設帳號密碼,甚至於供應鏈中部份產品埋入惡意程式碼,作為進入受害者網路的入口。 - T:駭客使用手法:發送惡意附件的釣魚信件

→ 對應:T1566.001 Phishing: Spearphishing Attachment

該手法提到攻擊者會發送有惡意附件的釣魚信件,以試圖取得受害者系統的網路存取權限。釣魚信件的內容,會誘使受害者開啟甚至解壓縮,附件的格式可能為 docx、exe、sh、pdf、zip、rar 等格式。當打開惡意附件或解壓縮,攻擊者的惡意程式碼會利用漏洞或直接於受害者系統執行。 - P:駭客使用工具:Gmail 或 mail Server

→ 對應:Software 中許多 APT 組織透過該手法進行攻擊

3. 受害者開啟與執行惡意檔案

- T:預期達成目標:嘗試執行惡意程式碼

→ 對應:TA0002 Execution

該戰術為於受害者的系統執行惡意攻擊者的程式碼,導致受害者網路被入侵或是竊取資料,甚至攻擊者也可以遠端操控受害者電腦。惡意程式碼由許多不同的程式語言撰寫,或是濫用 Windows 本身的管理功能。 - T:駭客使用手法:誘使惡意攻擊者開啟含有惡意程式碼的檔案

→ 對應:T1204.002 User Execution: Malicious File

該手法需仰賴受害者開啟惡意檔案後執行惡意程式碼,受害者會受到社交工程攻擊,被要求執行惡意檔案。甚至攻擊者可能會偽裝惡意檔案,以增加受害者打開檔案的可能性。 - P:駭客使用工具:自製的惡意檔案

→ 對應:Software 中有許多 APT 組織製作的惡意檔案可以參考

4. 商業資料被加密

- T:預期達成目標:

→ 對應:TA0040 Impact

該戰術是惡意攻擊者會嘗試控制、中斷或破壞受害者的系統與資料,包含刪除與竄改商業資料、刪除帳號權限、加密資料、新增惡意資料影響業務流程,以及 DoS 阻斷服務。 - T:駭客使用手法:

→ 對應:T1486 Data Encrypted for Impact

該手法為攻擊者加密受害者系統中的資料,以中斷系統和資源的可用性,為了達到勒索受害者,取得高額贖金,惡意攻擊者會針對 docx、pdf、圖片、影片、音檔、程式碼進行加密,甚至惡意檔案還有蠕蟲特性,在網路中進行傳播,擴大受害範圍。 - P:駭客使用工具:WannaCry

→ 對應:S0366 WannaCry

2017 年 05 月開始進行全球攻擊,除了加密資料之外,該勒索軟體還有蠕蟲功能,透過 SMBv1 漏洞透過 EternalBlue 在網路中進行傳播。

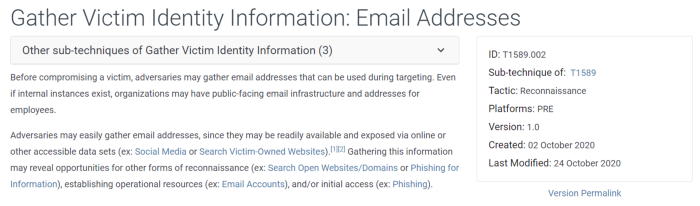

從以上四個流程可以了解關於 TTPs 的概念,進入 ATT&CK® 的官網中,也可以看到該 Techniques 的基本介紹與對應 ID、版本、新增日期與修正日期。

以 T1589.002 Gather Victim Identity Information: Email Addresses 的基本介紹為例

除了描述這些「攻擊流程」、「攻擊目標」與「攻擊行為」,每一個有關連的不管是目標、手法,還是 APT 組織都會互相關連。

APT 組織

ATT&CK® 目前收錄 110 個 APT 組織,分析 APT 組織帶來的威脅、活動、參與者、入侵流程。

因為同一個組織可能有不同的稱呼,因此 ATT&CK® 透過 APT + 編號,來統一稱呼這些 APT 組織,在透過關連團體,關連到其他名稱。

APT 組織列表為「名稱」、「關連團體」與「描述」,在描述中簡單描述該組織位於「國家」、「事件」與「目的」以及使用的惡意軟體或攻擊手法。

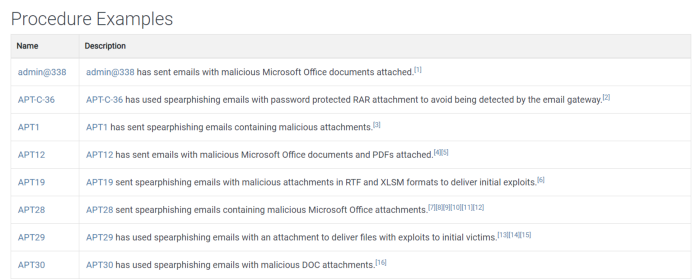

以 T1566.001 Phishing: Spearphishing Attachment 對應的 APT 組織為例

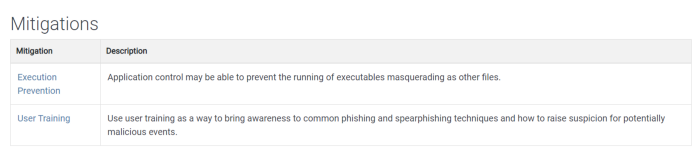

緩解措施

ATT&CK® 目前也針對企業與行動裝置提出緩解措施,而 Tactics 與 Techniques 的頁面中也會,對應到 Mitigations。

以 T1204.002 User Execution: Malicious File 的緩解措施為例

比如 T1589.002 Gather Victim Identity Information: Email Addresses 中關連的 Mitigations 為 M1056 Pre-compromise,提到的緩解措施,因為無法預防性控制來達到緩解,因為電子郵件地址位於企業防禦和控制範圍之外執行的行為,應該要透過最大程度減少公開的資料與數量。

其中 T1566.001 Phishing: Spearphishing Attachment 對應到四個緩解措施,分別為以下四點:

- M1049 Antivirus/Antimalware:

使用防毒軟體可以自動隔離可以檔案。 - M1031 Network Intrusion Prevention:

透過網路入侵防禦系統掃描和刪除惡意電子郵件附件。 - M1021 Restrict Web-Based Content:

預設情況下,禁止未知、未掃描的電子郵件的附件,可使用電子郵件掃描系統打開並分析壓縮和加密的文件,找出以 zip 和 rar 的惡意檔案。 - M1017 User Training:

透過教育訓練,培訓員工辨識社交工程攻擊與假冒的電子郵件。

T1204.002 User Execution: Malicious File

- M1038 Execution Preventionl:

透過應用程式控管,可以防止「可執行程式」偽裝成其他的檔案。 - M1017 User Training:

透過教育訓練,提高員工對於釣魚信件與惡意程式懷疑的資安意識。

T1486 Data Encrypted for Impact

- M1053 Data Backup:使用資料備份,針對 IT 災難恢復計畫,需要包含定期取得與測試還原企業內部資料的資料備份流程,並確保備份於異地,免受攻擊者取得權限後破壞備份無法恢復的攻擊行為。

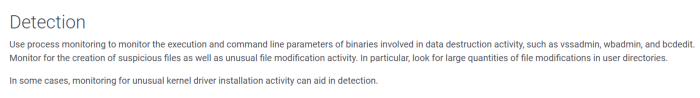

偵測 Detection

ATT&CK® 針對偵測也會在其 Techniques 進行針對該手法如何進行偵查,提供給受害或預防的企業使用。

以 T1486 Data Encrypted for Impact 的偵測為例

- T1589.002 Gather Victim Identity Information: Email Addresses

- T1566.001 Phishing: Spearphishing Attachment

- T1204.002 User Execution: Malicious File

1) 監控惡意攻擊者可能會使用的高風險應用程式與指令

2) 壓縮軟體於監控範圍內,如壓縮檔 zi p等,可針對壓縮檔內的檔案或在payload 的訊息解密/反混淆

3) 亦可使用防毒軟體與端點防護軟體 - T1486 Data Encrypted for Impact

1) 使用處理程序監控與資料破壞或加密的執行檔案和指令

2) 監視可疑的檔案產生與異常檔案的修改事件

3) 亦可監視記憶體驅動程式安裝活動

時常會有 Email Address 外洩的事件發生,而且發生誤判的機率很高,因此建議集中於「初始存取」進行偵測。

1) 透過網路入侵偵測系統與電子郵件閘道器檢測傳輸過程中帶有惡意附件的信件,可基於數位簽章檢測,

2) 若下載惡意程式或檔案,透過防毒軟體掃描惡意檔案。

3) 若執行惡意程式碼,端點防護軟體可檢測惡意事件。

參考資料

ATT&CK® 會在每一個 Techniques 頁面,最底下列出該目標或手法參考的資安新聞、研究報告等。

以 T1589.002 Gather Victim Identity Information: Email Addresses 的參考資料為例

小結

透過以上的資安事件了解 ATT&CK®,可以加速了解遇到資安事情該如何透過 ATT&CK® 進行分析、緩解措施與偵查,甚至透過 APT Group 與參考資料,關連到資安事件。

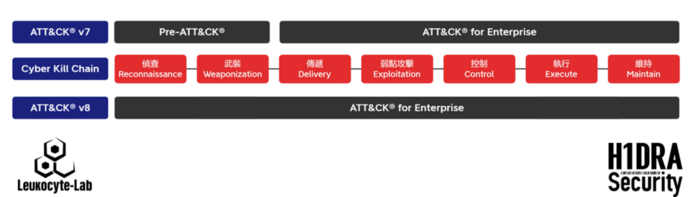

ATT&CK® 攻擊流程與版本差異

版本差異

- ATT&CK® v7 分成 PRE-ATT&CK®、Enterprise ATT&CK®、Mobile ATT&CK®

分成攻擊準備階段 → 企業端攻擊(Enterprise ATT&CK®)、行動裝置攻擊(Mobile ATT&CK®) - ATT&CK® v8 將 PRE-ATT&CK® 併入 Enterprise ATT&CK®,因此只剩下企業端攻擊(Enterprise ATT&CK®) 與行動裝置攻擊(Mobile ATT&CK®)。

ATT&CK® 和 Cyber Kill Chain

而 PRE-ATT&CK®、Enterprise ATT&CK®、Mobile ATT&CK® 之間的關係,需要先比較 ATT&CK® 和 Cyber Kill Chain。

網際攻擊狙殺鍊(Cyber Kill Chain)在 ATT&CK® 尚未完善之前,時常被用在 APT 組織中,共有七個階段,分別為偵查、武裝、遞送、執行、安裝、控制、行動,透過一個流程來敘述 APT 攻擊。

- 偵查(Reconnaissance):

惡意攻擊者針對受害者,必須透過挖掘開放情報與分析內容,找到進入目標的入口,可能是社交工程的手法,如釣魚信件須找到受害者的電子郵件、釣魚網站則是收集受害者時常瀏覽的網站或喜歡的網站類型。 - 武裝(Weaponization):

該如何進入目標,除了第一階段偵查找到入口之後,製作武器是第二步驟,構造惡意檔案如 Word 文件內包含惡意巨集或具有後門的圖片檔案,甚至是 PDF 也包含惡意程式後門或木馬病毒。 - 傳遞(Delivery):

如何將第二階段製作好的武器,傳送給受害者,如同第一階段提到釣魚信件搭配第二階段的惡意檔案 Word,第三階段則是透過「電子郵件的附件」夾帶附件,誘使受害者下載。

工控場域中可能會以「USB 儲存裝置」加上勒索軟體達到攻擊者目的。 - 弱點攻擊(Exploitation):

前段的過程成功找到入口點、構造武器並使受害者下載,如何讓這個惡意程式執行,可能於釣魚信件中「誘使」目標點擊與執行,或是插入 USB 儲存裝置後「自動執行」惡意程式。 - 控制(Control):

惡意檔案包含可被惡意攻擊者遠端存取的木馬或是後門,可以使惡意攻擊者存取受害者的主機或伺服器。 - 執行(Execute):

上一個階段使惡意攻擊者可以存取主機或伺服器,惡意攻擊者在受害者的主機與伺服器竊取敏感資料。 - 維持(Maintain):

等惡意攻擊者竊取敏感資料完畢,攻擊者會移除主機中的日誌檔案與稽核紀錄,使得受害者無法追查入侵來源,但仍保持在受害主機中的權限。

而 ATT&CK® 的架構可以對應到 Cyber Kill Chain,但最大的不同點為:

ATT&CK® 是不需要遵循流程,沒有一定的線性順序,攻擊者可以隨意切換戰術來實現最終結果。

從上圖可以了解 Pre-ATT&CK® 包含探測目標的偵查,與研發武器的武裝階段;ATT&CK® for Enterprise 則是包含傳遞、弱點攻擊、控制、執行、維持的後續攻擊流程。

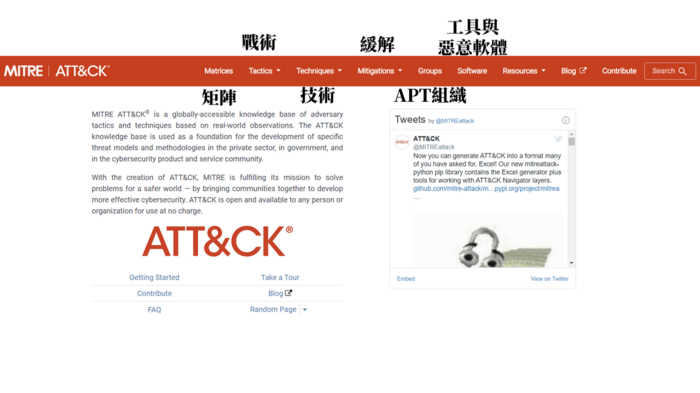

官方網站操作

從上述文章了解資安事件對應於 ATT&CK® 與 ATT&CK® 跟 Cyber Kill Chain 的差別之後,點入官方網站時常感到茫然,不知所措,不清楚該從哪裡開始,因此這階段透過從官方網站中實際操作,一一介紹官網的功能以及使用的技巧,進入官網之後可以看到以下九個連結:

一、Matrices 矩陣

Tactics 與 Techniques 組成矩陣,查看所有階段目標與執行手法。

目前 v8 版本的矩陣列表為 Enterprise Matrix、Mobile Matrices ,官網也有連結到 ICS Matrix,但是工控版本還沒有整合到 ATT&CK® 的官網中。

- Enterprise Matrix:可分成 PRE、作業系統、雲端、網路共十一種平台

1)PRE:第八版針後併入 Enterprise,也就是偵測目標與研發武器。

2)作業系統:Windows、macOS、Linux

3)雲端:AWS、GCP、Azure、Azure AD、Office 365、SaaS

4)網路:Network - Mobile Matrices:依據目前行動裝置的作業系統分成兩種平台:

1)Android

2)iOS

Enterprise Matrix

二、Tactics 戰術

:

駭客預期達成的目標→該階段的目標,定義戰術與策略。

ATT&CK® V8 版本分成 Enterprise Tactics 共 14 個與 Mobile Tactics 14個,以下介紹 Enterprise Tactics 的 14 個階段目標:

- TA0043 Reconnaissance 偵查

惡意攻擊者收集攻擊目標的資訊,如企業的網路基礎架構與企業員工資訊,這些收集來的資訊可以幫助惡意攻擊者計畫或執行「初始存取」的階段。 - TA0042 Resource Development 資源開發

惡意攻擊者製作攻擊武器,可能購買域名來進行釣魚,購買伺服器當作 C2 伺服器,或其他前置作業都會歸類在資源開發區。 - TA0001 Initial Access 初始訪問

找到進入目標入口點,如對外網站有弱點、RDP、VPN、釣魚信件中的惡意檔案等,甚至在供應鏈中(產品製造過程)對產品動了手腳。 - TA0002 Execution 執行

惡意攻擊者執行惡意程式碼,在 Windows 中透過 Cmd 或 Powershell 執行惡意指令,甚至是程式語言(Python 或 JavaSrcript),亦有可能透過網路設備的 CLI 來進行惡意指令。 - TA0003 Persistence 持續

惡意攻擊者要保持自己在目標主機中的連線,當遇到目標主機重新開機、更改密碼或中斷連線時,可以在啟動資料夾中放入惡意執行檔案,每次重新開機都會執行,或是在目標主機中新增帳號。 - TA0004 Privilege Escalation 提升權限

惡意攻擊者進入目標系統後欲取得更高權限,透過系統漏洞、設定錯誤等方式,可能從一般使用者提權到管理權使用者,該戰術內的技術可能會跟「持續」階段有重疊,因為要保持在目標主機權限中有可能需要提權。 - TA0005 Defense Evasion 防禦規避

惡意攻擊者避免自己在攻擊過程中被發現,進入目標環境後可能關閉防毒軟體、混淆或加密攻擊程式碼,使自己的入侵行為不會被偵測到。 - TA0006 Credential Access 憑證存取

惡意攻擊者竊取帳號、密碼,其中密碼可能包含金鑰或其他憑證儲存的格式,透過合法的憑證可以減少被發現的可能性。 - TA0007 Discovery 發現環境資訊

惡意攻擊者進入目標主機後,透過工具查看目標系統內的資訊與網路架構,包含取得主機內所有帳號列表,可以讓惡意攻擊者確定哪些帳號可被用來輔助後續攻擊行為,或針對通訊埠進行掃描確認網路架構。 - TA0008 Lateral Movement 橫向移動

惡意攻擊者確認網路架構,該網段內可能有其他機器,透過工具或其他技術手法,橫向移動到其他機器並進行更進一步收集有用情報甚至竊取敏感資料等。 - TA0009 Collection 收集

惡意攻擊者收集與目標相關的資料,可能透過螢幕截圖或是鍵盤輸入等手法。 - TA0011 Command and Control 命令與控制

惡意攻擊者從受害或其他橫向移動後掌握的主機,跟自身的主機(C2 Server)進行連線,以作為後續竊取敏感資料的橋樑。 - TA0010 Exfiltration 竊取資料

惡意攻擊者竊取目標主機的敏感資料,透過打包壓縮和加密回傳給自身主機。 - TA00040 Impact 影響

惡意攻擊者可能會中斷或破壞目標主機的系統服務與敏感資料,來達到破壞可用性與損害完整性,如刪除系統日誌與加密客戶資料。

Mobile 與 Enterprise Tactics 其中差別在於 Network Effects 與 Remote Service Effects,雖然名稱與流程類似,可以發現編號並不同,其中的手法也是針對行動裝置進行攻擊流程:

- TA0027 Initial Access 初始存取

惡意攻擊者嘗試進入行動裝置中取得初步立足點,如透過第三方應用程式商店中上架惡意 APP、透過社交工程手法誘使受害者安裝惡意 APP、繞過螢幕解鎖,甚至偽裝成合法 APP 供受害者下載。 - TA0041 Execution 執行

惡意攻擊者嘗試在行動裝置中執行惡意程式碼,惡意程式碼可能包含透過註冊惡意「廣播/推播」導致自動啟動惡意 APP,或是竊取敏感資訊。 - TA0028 Persistence 持續

惡意攻擊者要保持自己在行動裝置中的連線,當遇到行動裝置重新開機、恢復原廠設定時,可以竄改原本的行動裝置的 APP 或濫用行動裝置本身的功能儲存惡意程式碼,隱藏惡意行為,規避系統的完整性檢查。 - TA0029 Privilege Escalation 提升權限

惡意攻擊者可能以低權限或一般權限進入行動裝置,透過行動裝置的弱點,如作業系統漏洞、惡意程式碼注入等方式,使一般權限提升到更高的權限,以利下一步攻擊。 - TA0030 Defense Evasion

惡意攻擊者透過安裝 APP 後,啟動 APP 於 APP 中下載惡意程式碼,以規避應用程式審查,或混淆、加密惡意程式碼,執行使用模糊處理或解密,也是規避應用程式的審查技術。 - TA0031 Credential Access 憑證存取

惡意攻擊者竊取帳號、密碼、Token、加密金鑰,進行未授權的存取,針對安裝 APP 所遺留下來的資料、剪貼簿中的內容,都有機會包含帳號密碼或其他敏感資訊,以用來提權 - TA0032 Discovery 發現

惡意攻擊者取得行動裝置資訊,如安裝的所有應用程式,查看行動裝置內的檔案目錄與資料,追縱行動裝置的 GPS 了解行動裝置的物理所在位置。 - TA0033 Lateral Movement 橫向移動

惡意攻擊者過模擬 USB 作為行動裝置的輸入,攻擊物理連結的電腦主機或是具有 VPN 或公司 Wifi 的手機,攻擊者進入企業內網網段,橫向移動攻擊其他機器。 - TA0035 Collection 收集

惡意攻擊者收集行動裝置目標的資訊,如日曆 API 、通話紀錄、聯絡人列表、通知欄、行動裝置日誌、儲存資料、錄音、相機、剪貼簿、簡訊、螢幕截圖。 - TA0037 Command and Control 指令與控制

惡意攻擊者透過系統設定建立網路連線,與行動裝置進行連結,可能使用 SMS 簡訊 、NFC、藍芽躲避監控系統,透過常用的端口進行連線。 - TA0036 Exfiltration 竊取資料

惡意攻擊者控制行動裝置後,將收集到的資料傳遞到自身的伺服器或 C2 。 - TA0034 Impact 影響

惡意攻擊者嘗試中斷、破壞行動裝置和資料透過 SMS 簡訊詐騙或修改剪貼簿內、加密行動裝置的資料、刪除行動裝置資訊、將行動裝置鎖定、盜刷信用卡等。 - TA0038 Network Effects 網路影響

惡意攻擊者嘗試攔截、竊聽、修改行動裝置的網路流量,可能使用不安全的協議、不安全的通訊協定,建立偽造或破壞的基定台,用來進行攻擊。 - TA0039 Remote Service Effects 遠端服務影響

惡意攻擊者透過遠端的服務控制或監控行動裝置,如取得行動裝置雲端的備份、取得雲端的行動裝置 GPS 紀錄、透過雲端刪除行動裝置資料。

三、Techniques 技術

分成 Enterprise Techniques 共 178 個與 Mobile Techniques 86 個,在第八版本當看到 Techniques 的編號有 .001,為 Sub Techniques ,將相同的技術,底下又根據內容去細分成 .001、.002 ,每一個技術裡面,有子類別,讓技術的內容可以更細化。

四、Mitigations 緩解措施

分成 Enterprise Mitigations 42 個與 Mobile Mitigations 13 個,針對緩解措施 ATT&CK® 並沒有過多的解法,但仍具有參考意義。根據每一個技術手法不同,相同的緩解措施編號,細項卻有不同的說明。

五、Groups APT 組織

目前有 110 個 APT 組織被收錄於 ATT&CK®,除了使用 APT[數字],也會說明關聯的名稱。進入其中一個 APT 組織的頁面後,ATT&CK® 幫每一個 APT 組織,編列 Group ID,也會將該 APT 組織的攻擊流程對應到的 Techniques 列出,也會提到該APT 組織使用的指令、工具,該頁面底下還有參考資料、技術報告、資安公司的分析報告作為參考。

六、Software 工具與惡意軟體

目前收錄 518 個軟體,其中軟體包含商業與開源軟體以及 APT 組織所使用的惡意軟體介紹。這些工具可能為防禦廠商、企業、紅隊或惡意攻擊者使用,軟體部分一樣也會有別稱和簡短說明,進入軟體頁面後,可看到該軟體使用的 Techniques ,以及被哪一個 APT 組織所使用,也會附上參考資料供讀者參考。

七、Resources 其他資源

- General Information 一般類別: ATT&CK® 相關的 Paper 、簡報、相關專案和更新日誌。

- Getting Started 入門:ATT&CK® 101 的系列文章、檢解與常用應用、STIX / TAXII 的操作範例以及 Community 社群相關連結。

- Training 教育訓練:提供一份網路安全威脅情資的培訓簡報與影片。

- ATT&CKcon 研討會資訊:ATT&CK® 也會舉報研討會,2020 年為線上研討會,可在此查看影片與剪報。

- Interfaces 介接:可以透過 STIX 2.0 與 TAXII Server 界接 ATT&CK® 的內容。

- FAQ 常見問題:了解 ATT&CK® 的常見問題。

- Update 更新:查看各版本的差異,如刪除 PRE-ATT&CK®、新增新手法、刪除手法。

- Versions 版本:查看 ATT&CK® 版本,開始日期與結束日期。

- Related Projects 相關專案:Github 專案、CALDERA、CASCADE、CAR。

八、Blog 部落格

- https://medium.com/mitre-attack

- 撰寫一些與 ATT&CK® 相關的文章

九、Contribute 貢獻

可以提供 ATT&CK® 的資訊,如手法、 APT 組織、威脅情資或發現官網撰寫錯字等,可以透過該頁面的聯絡方式進行貢獻。

結語

以上為 ATT&CK® 基本的介紹與使用方式,希望讓大家對 ATT&CK® 有更深入的了解,下一篇則直接切入紅隊觀點看 ATT&CK® 。

參考資料

- https://medium.com/mitre-attack/att-ck-101-17074d3bc62

- https://www.cytomic.ai/trends/mitre-attack-model/

- https://www.mitre.org/careers/working-at-mitre/employee-voices/a-cyber-security-engineer-scores-a-big-win-with-attck

Terms of use

- MITRE ATT&CK® and ATT&CK® are registered trademarks of The MITRE Corporation.